Unidad 4 Gestión de la seguridad en la red

4.1 Gestionar la seguridad en la red

Como ya viste en la unidad de privacidad y seguridad, la seguridad en internet son todas aquellas precauciones que deben ser tomadas para proteger todos los dispositivos informáticos, así como la red de internet que pueden ser afectados por delincuentes cibernéticos.

Pero, ¿Qué es la red?. La red son un conjunto de servidores conectados entre sí y que son capaces, mediante un protocolo previamente establecido, de compartir datos y recursos. Por lo que, Internet, sería la interconexión de un conjunto de Redes entre sí a nivel mundial. No es una única Red, sino múltiples Redes conectadas entre sí, «hablándose» en todas ellas con el mismo «idioma» (protocolo).

Estas redes pueden ser:

- Públicas (accesibles a todo el mundo).

- Privadas (solo a los usuarios autorizados).

Más adelante verás de qué situaciones y amenazas te estás protegiendo si sigues todas estas recomendaciones.

4.2 Seguridad en las cuentas

Prácticamente todo el mundo en menor o mayor medida dispone de cuentas de usuarios en todas sus aplicaciones o servicios en la red. De entre las más conocidas están la cuenta de Google y la de Microsoft. En estos dos enlaces podrás ajustar la seguridad necesaria para poder hacer uso de ellas con más garantías. Además, recuerda que el resto de plataformas deben ofrecerte este servicio para que puedas configurar tu seguridad y dentro de lo posible estar más tranquilo.

4.3 Contraseñas

Una contraseña, clave o password es una forma de autentificación que utiliza información secreta para controlar el acceso hacia algún recurso. La contraseña debe mantenerse en secreto ante aquellos a quien no se le permite el acceso (Wikipedia 2021b).

Su utilidad consiste en que a aquellos que desean acceder a la información se les solicita una clave o contraseña, si conocen dicha contraseña se les concede el acceso y si no la conocen, se les niega el acceso a la información.

Estas deben ser lo más seguras posibles y para ello debes crearlas bajo las siguientes:

Debes incluir números.

Utiliza una combinación de letras mayúsculas y minúsculas.

Incluye caracteres especiales. Ejemplos: * ? ! @ # $ / () {} = . , ; :

Una longitud mayor o igual a 8 caracteres.

No debes incluir espacios en blanco.

Una modalidad de crear contraseñas robustas y fáciles de recordar es la siguiente (OSI 2021b):

Elige una extensión de más de 8 caracteres. Ejemplo: Mi cuenta segura

Pon la primera mayúscula y elimina los espacios en blanco. Ejemplo: MiCuentaSegura

Cambia las letras por números. Ejemplo: M1Cu3nt4S3gur4

Añade caracteres especiales. Ejemplo: M1Cu3nt4S3gur4!

Personaliza la clave para cada servicio. Toma las dos primeras letras del servicio, para el caso de Facebook son la F y la A y colocalas una delante y otra detrás. Ejemplo: FM1Cu3nt4S3gur4!A

En la Oficina de Seguridad del Internauta tienes toda una suit de recursos para crearte la mejor de las contraseñas posible. Accede desde este enlace Contraseñas seguras.

También es recomendable que la cambies cada cierto tiempo, al menos aquellas que sean de mayor importancia. Algunas de las razones de por qué debes cambiar la contraseña cada cierto tiempo son:

Puedes recibir un falso correo de sextorsión en el que simulan que tienen fotos o vídeos comprometidos, cuando en realidad no es así. Este escenario se vuelve más creíble cuando además va acompañado de una contraseña que llevas años sin cambiar.

Puede que tus contraseñas estén disponibles junto con otras miles en forma de packs en la Deep web al alcance del mejor postor. Aquí tienes una entrada del periódico digital el mundo llamada Se filtran 8.400 millones de contraseñas, ¿qué debo hacer para saber que estoy a salvo? donde podrás obtener mayor información al respecto.

A su vez también han de ser fáciles de recordar, pero debes de huir de patrones poco seguros y fáciles de adivinar. A continuación, algunos ejemplos de contraseñas que nunca debes utilizar:

Qwerty

1234

Asdfg

Password

11111

Usar datos personales como la fecha de nacimiento, nombre mascota, etc.

En el siguiente enlace encontrarás una lista de las contraseñas más comunes que jamás deberías utilizar. Échale un vistazo por si alguna de esas se parece a la tuya.

Algunas reglas y ejemplos para que las contraseñas sean fáciles de recordar los encontrarás en estos enlaces:

Otras recomendaciones que debes tener siempre presente son:

No las compartas con nadie.

No uses la misma contraseña en diferentes servicios.

No las almacenes en el navegador.

Evita usarlas en dispositivos públicos.

Usa la verificación en dos pasos también conocida como autenticación doble.

Usar Security keys o llave de seguridad. Verás que son más adelante en esta misma unidad en el apartado de MFA (Multi-Factor Authentication)

Usa gestores de contraseñas, a continuación tienes algunos de estos servicios:

Si quieres una lista más exhaustiva de estas plataformas gestoras de contraseñas, visita el siguiente enlace de la Oficina de Seguridad del Internauta de gestores de contraseñas.

Para acabar con este apartado puedes comprobar la seguridad y robustez de tu contraseña, con los siguientes recursos online:

Por otro lado si eres de las personas que te gusta tener todo bajo control puedes usar este servicio de Google llamado Password Checkout o estos otros llamados Haveibeenpwned Passwords y ¿Ha sido mi contraseña robada? para averiguar si alguna de tus contraseñas ha sido comprometida.

Si quieres, también puedes usar un generador de contraseñas fuertes como el que te ofrece F-secure o Pinetools.

A modo de conclución, si tuviésemos que simplificar parte de lo anterior en tres puntos a tener siempre presente en la creación de contraseñas sería de la siguiente manera:

Deben ser secretas: por lo que no deben compartirse absolutamente con nadie.

Deben ser robustas: longitud mínima de ocho caracteres, que combine mayúsculas, minúsculas, números y símbolos.

Deben ser únicas: se deben utilizar contraseñas distintas en diversos sitios, por ejemplo la contraseña de usuario debería ser distinta de la del correo electrónico.

Y por último, si quieres conocer los 5 métodos más usados por los ciberdelincuentes para el robo de contraseñas échale un ojo la al siguiente enlace Cómo hacen los hackers para robar la contraseña: los 5 métodos más usados

4.4 Protocolo https

El Protocolo seguro de transferencia de hipertexto (en inglés: Hypertext Transfer Protocol Secure o HTTPS), es un protocolo de aplicación basado en el protocolo HTTP, destinado a la transferencia segura de datos de Hipertexto, es decir, es la versión segura de HTTP (Wikipedia 2021i).

El sistema HTTPS utiliza un cifrado basado en la seguridad de textos SSL (Secure Sockets Layer) o su versión actualizada TLS (Transport Layer Security) para crear un canal cifrado.

De este modo se consigue que la información sensible como el usuario y la contraseña, no pueda ser usada por un atacante que haya conseguido interceptar la transferencia de datos de la conexión, ya que lo único que obtendrá será un flujo de datos cifrados que le resultará imposible de descifrar.

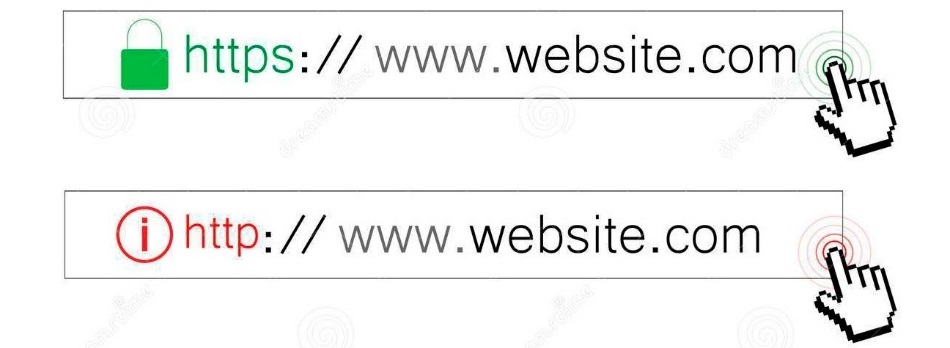

Identificar si el protocolo https está activado en el navegador es muy sencillo, sólo debes fijarte en la parte superior izquierda de tu navegador. Si tu URL inicia con https: //, o bien, antes de la dirección se muestra un candado, estarás navegando con seguridad bajo el protocolo https.

Figure 4.1: Protocolo https vs http.

Si haces click en el candado, éste te mostrará que se trata de una conexión segura, así como el tipo de certificado de seguridad, cookies y la configuración del sitio web.

En el enlace del Incibe Qué hacer si el navegador nos dice que estamos intentando acceder a un sitio no seguro explican el aviso del navegador cuando nos advierte que se trata de un sitio no seguro, o lo que es lo mismo, que cuando el navegador se está refiriendo a que el sitio web tiene un protocolo “http: //” sin la “S” en lugar de “https: //” con la “S”.

IMPORTANTE: Tener el candado no garantiza que la web sea legítima. Ya que los certificados de cifrado seguro los emiten terceros y los ciberestafadores pueden hacerse igualmente con uno. Sobre todo si se trata del certificado de dominio, que el único requisito es que la persona figure como contacto de administrador de dominio en el registro WHOIS de un nombre de dominio. Se trata del nivel más bajo de autenticación utilizado para validar certificados SSL. Si quieres más información sobre este primer nivel de certificado y los dos siguientes que ofrecen mayores garantías de legitimidad, visita el siguiente enlace ¿Cuáles son los tipos de certificados SSL? o este otro Diferencias y tipos de certificados de seguridad SSL.

4.5 Compras y transacciones

Para comprar por Internet debes tomar cuantas más precauciones mejor para evitar cualquier tipo de fraude. Los factores a tener en cuenta son los siguientes:

Evita sitios webs que no te inspiren confianza: Por ello solo debes compras a través de webs y aplicaciones oficiales.

Busca valoraciones y opiniones: Para ello dispones de las reseñas de Google maps, así como también de plataformas como Trust Pilot, Gowork, Esopiniones, Local guides connect o TripAdvisor.

Utiliza plataformas que identifican webs fraudulentas como Fakeinet, Desenmascarame o Dnstwist que disponen de un listado de posibles tiendas falsas.

Usa plataformas que verifican si la web ha sido hackeada, como Scamadviser o Urlscan.

Usa solo plataformas con protocolo HTTPS: Visto en el apartado anterior. Y recuerda que tener el candado no garantiza que la web sea legítima. Ya que los certificados de cifrado seguro los emiten terceros y los ciberestafadores pueden hacerse igualmente con uno.

Utiliza navegación privada: Así evitarás que se registre el historial de navegación.

Trata de usar pasarelas de pago: Evita en lo posible el uso de tarjetas de crédito y opta por una pasarela de pago, como puede ser PayPal, te estarás garantizando la compra, además de disponer de protocolos de devolución del importe muy efectivos.

En el caso de usar tarjeta de crédito usa siempre la misma o mejor aún utiliza tarjetas monedero o virtuales que facilitan los bancos con el fin de depositar solo en dinero con el que quieras hacer la compra.

Haz comprobaciones adicionales:

Comprueba que la web está adherida a alguna plataforma de confianza online, como, por ejemplo, Confianza Online. Se trata del único sello de calidad que cuenta con los reconocimientos de la Comisión Europea, el Instituto Nacional de Consumo o la Agencia Española de Protección de datos, además de estar respaldado por el Ministerio de Industria, Energía y Turismo. Y acredita que se cumple con los estándares de privacidad y protección de datos de los usuarios entre otros. También existe el Certificado de comercio electrónico expedido por Aenor.

Verifica que reciben análisis de seguridad periódicos realizados por plataformas como McAfee Secure.

Asegúrate que disponen de certificados de autenticidad de la web y seguridad de las transacciones como los que ofrece Norton secured o Comodo secure.

También existen plugins como Historial de precios o Alitools shopping assistan que verifican si el precio del producto o servicio que deseas adquirir ha sido inflando por algún tipo de campaña publicitaria, como es el caso del Black Friday en los que suelen subir los precios para justificar su descuento.

En primera instancia desconfía de los productos o servicios a precios muy inferiores al real o con suculentos descuentos.

Verifica que las reseñas sean legítimas con plataformas como Review Meta y Fake Spot. Si quieres saber más sobre las campañas de reseñas fraudulentas lee esta entrada sobre reseñas falsas.

Los sellos y certificados los encontrarás normalmente en la parte inferior de la web en forma de logos y debes hacer click en ellos para obtener más información sobre la entidad que los expide y la vigencia de éstos, ya que muchas webs fraudulentas utilizan sellos falsos.

Figure 4.2: Sellos y certificados de comercio online.

Tienes disponible más información sobre compras online en Compra segura en internet (Guía práctica) y también dispones de esta entrada de cómo detectar fraudes y análisis de una web falsa.

4.6 Wi-Fi

Con respecto a la Wi-Fi nos encontramos ante dos escenarios: Wi-Fi propia y Wi-Fi ajena.

Uno de los peligros a los que más expuesto estás, es en el uso que haces de los puntos Wi-Fi ajenos. Ya que por lo general suelen ser puntos de accesos a la red gratuitos. En este escenario, existe el riesgo que aun tratándose de una red confiable puede haber sido hackeada por un tercero o que en primera instancia no provenga ni si quiera de una red de confianza. En cualquiera de los dos supuestos, tus dispositivos quedan expuestos y con ello, toda tu información sensible, a merced de ser espiado, robado o extorsionado.

Es por ello que debes tener la precaución de no hacer transacciones de ningún tipo, ni enviar datos sensibles. Es decir, usarla solo en caso de no te quede otra opción o en caso de tener que hacer cualquier búsqueda de carácter trivial.

Aun así, si usas una Wi-Fi pública estás expuesto entre otros ataques al conocido como Man-in-the-middle (Ataque de Intermediario en español), o el Packet sniffing. Si quieres más información al respecto visita el siguiente enlace Tipos de pirateo que puedes sufrir en un Wifi público

Es de suponer que si estas en casa con Wi-Fi propia, estas recomendaciones no son tan necesarias. Pero sí, que sería muy recomendable por tu parte, que tuvieses muy en cuenta las recomendaciones que tienes a tu disposición en el apartado de Router en este manual. Además, es conveniente que si no has establecido las capas de seguridad que se recomiendan en ese apartado, hagas una revisión de tu conexión Wi-Fi, por si tienes algún intruso y de ser así poder eliminarlo. Para ello tienes a tu disposición en el blog de la Oficina de Seguridad de Internauta un recurso llamado descubre y elimina a los intrusos de tu red wifi.

Lo más recomendable es que siempre que puedas navegues con cable en lugar de Wi-Fi.

4.7 Plugins o extensiones

En informática, un complemento o plugin es una aplicación (o programa informático) que se relaciona con otra para agregarle una función nueva y generalmente muy específica. Esta aplicación adicional es ejecutada por la aplicación principal e interactúan por medio de la interfaz de programación de aplicaciones. Complemento y plug-in se diferencian en que los complementos son desarrollados por empresas reconocidas y tienen certificado de seguridad y los plug-in pueden ser desarrollados por cualquiera (IONOS by 1and1 2020b).

Existen una infinidad de plug-in de diferente naturaleza y para multitud de propósitos. En esta ocasión nos vamos a centrar en los usados por los navegadores, un ejemplo de estos es el archiconocido adBlock, cuya función es la eliminar esos molestos anuncios de algunos portales webs.

Estos pueden estar desarrollados por terceros con intenciones de controlar la información que manejamos en nuestro dispositivo. De ahí que deban proceder de fuentes fiables y que estén configurados para actualizaciones automáticas.

Cada navegador dispone de repositorio de plug-ins o extensiones, que pueden ser consultados y desde donde los puedes instalar y comprobar su fiabilidad, así como consultar las valoraciones.

Figure 4.3: Plugin traductor de Google seguido de otros plugin con diferentes funcionalidades.

Si quieres ampliar tu conocimiento y saber más de plugins y extensiones pásate por el blog de la Oficina de Seguridad de Internauta y lee esta entrada sobre extensiones: Superpoderes para los navegadores.

4.8 Descargas

Debes de tener muy en cuenta que las aplicaciones o programas deben ser descargadas desde sus sitios oficiales, y no desde otros. Es importante tener siempre presente que, incluso en ocasiones ni si quiera los antivirus reconocen algunas aplicaciones o programas que pudieran contener alguna vulnerabilidad, algún virus o gusano que afecte tu ordenador.

Existen también multitud de webs que en apariencia, ofrecen programas muy mediáticos o de mucha popularidad y que pueden haber sido previamente infectados con algún tipo de código malicioso mediante la modificación o alteración del mismo. Por ello, lo más aconsejable es que descargues las aplicaciones desde las webs oficiales (Google books 2021).

Dentro de todos los tipos de archivos que pueden contener malware, uno de los más comunes es el .EXE. Incluso a la hora de descargar archivos de este tipo nuestro antivirus puede saltar, aunque no se trate de una amenaza e incluso cuando quieras mandar un EXE por e-mail tampoco está permitido, por cuestiones de seguridad. Es todo un clásico, ya que se trata de un archivo ejecutable que podría instalar software malicioso en nuestro sistema. Hay que tener mucho ojo siempre que gestiones un archivo de este tipo (Redeszone 2020).

Es una buena práctica huir de portales de terceros, ya que con los instaladores muchos de ellos descargan malware y molestas toolbars.

4.9 Cierre de sesiones

Cuando hagas uso de algún servicio en internet, como por ejemplo, Facebook, Gmail o cualquier otro, lo primero que tienes que hacer es iniciar sesión con tus credenciales.

Si estas en tu dispositivo no pasaría nada si una vez abierta la sesión no la cierras después de haber usado el servicio, pero si por el contrario estas usando un dispositivo ajeno, el servicio quedaría abierto y tus datos expuestos.

Por la razón antes expuesta, es importante que no dejes ninguna sesión abierta.

4.10 2SV (Two Step Verification) o Verificación en Dos Pasos

La mayoría de cuentas a día de hoy están configuradas para soportar lo que se conoce como SFA (Single Factor Authetication) o Factor de autenticación Simple. Se trata del acceso a cuentas o servicios con el solo uso del usuario y una contraseña, algo que todo el mundo viene haciendo desde hace tiempo. Esto se ha vuelto en gran medida un gran riesgo, ya que si un tercero consigue hacerse con tu contraseña no tendrá ninguna dificultad para tomar el control.

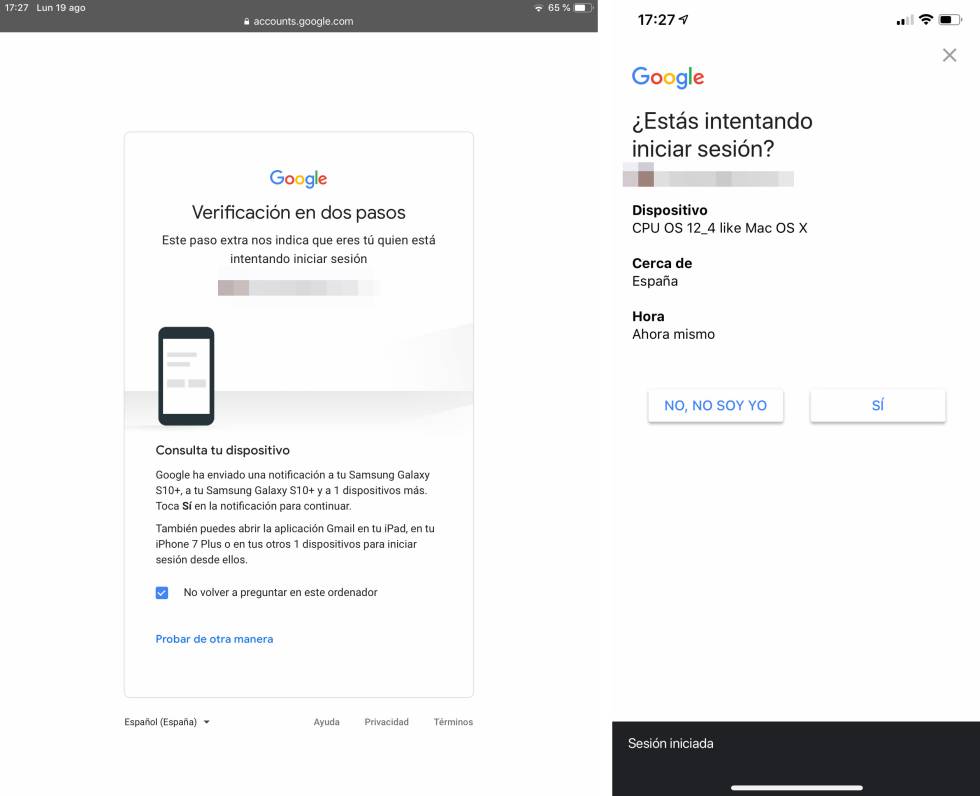

Es por este motivo que cada vez más servicios están implementando lo que se conoce como 2SV (Two Step Verification) o Verificación en Dos Pasos. Este sistema funciona de la siguiente manera, justo después de introducir tu contraseña, se te envía una notificación de forma segura al dispositivo en el que hayas iniciado sesión, de manera que solo tienes que aprobar la notificación para realizar el inicio sesión. Algunos servicios como la verificación en dos pasos de Google viene de manera nativa y tan solo tienes que activarla.

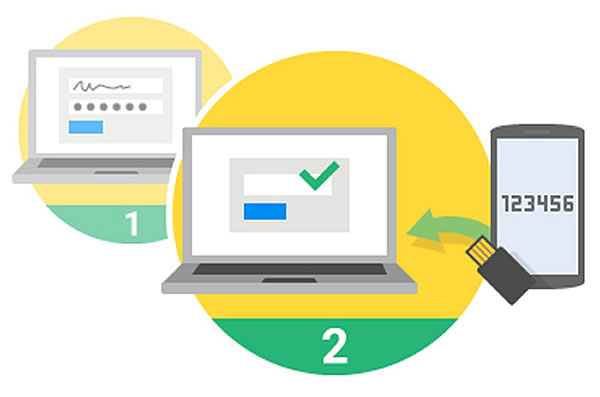

Como puedes ver, los dos pasos son:

- Usuario y contraseña: Que solo tú conoces.

- Notificación: Recibes un aviso en tu dispositivo.

Figure 4.4: Verificación en dos pasos.

Según la fuente que uses para informarte puede ser que termines sin comprenderlo del todo, ya que algunos medios también entienden la verificación en dos pasos (2SV) como un 2FA (segundo factor de autenticación). La diferencia es tan sutil que a veces es difícil de discernir, pero podría entenderse si ves el 2SV como una notificación que recibes y que apruebas sin más y la 2FA como un código que has de introducir. No obstante si quieres más información, en este enlace sobre verificación en dos pasos encontrarás más detalles, además de enlaces hacia las distintas plataformas y redes sociales más populares para que puedas implementarlo.

Es extremadamente recomendable que uses este sistema de verificación en la medida que puedas. Recuerda que de un modo u otro la mayoría de servicios y plataformas disponen de esta capa de seguridad. Normalmente las encontrarás en Ajustes y Seguridad.

4.11 MFA (Multi-Factor Authentication) o Autenticación de Factores Múltiples

La autenticación de factor múltiple es una forma eficaz de aumentar la protección de las cuentas de usuario contra las amenazas más comunes, como los ataques de phishing, apropiación de cuentas, etc. Y se trata un método de control de acceso informático, en el que a un usuario, se le concede acceso al sistema solo después de que presente dos o más pruebas o factores diferentes de que es quien dice ser. Estas pruebas pueden ser diversas, como una contraseña, clave secundaria rotativa, un certificado digital instalado en el equipo, un token físico, etc. entre otros y son éstos lo que se conocen como factores de autenticación (Wikipedia 2018).

Son tres los tipos de factores de autenticación:

Algo que sabes: Factor de conocimiento (contraseña, respuesta a una pregunta, un PIN).

Algo que tienes: Factor de posesión (tarjeta, smartphone, token hardware como las Security keys).

Algo que eres: Factor biométrico (huellas dactilares, escaneos de retina, reconocimiento facial, reconocimiento de voz o el comportamiento de un usuario).

Uno de los ejemplos de autenticación en dos factores más común es la acción que realizas cuando vas a sacar dinero de un cajero. Por un lado, metes la tarjeta (algo que tienes) y luego pones el PIN (algo que sabes). Esto es lo que se conoce como la autenticación en dos pasos o 2FA (segundo factor de autenticación) y que a veces tiende a confundirse con la verificación en dos pasos 2SV (Two Step Verification) que puedes verla en esta misma unidad.

Otro ejemplo son los inicios de sesión en los que se necesita un código adicional que es gestionado a través de correo electrónico, SMS o llamadas telefónicas, como es el caso de algunas entidades bancarias, esto es lo que se conoce como OTP por sus siglas en inglés “One-Time Password” y en castellano “contraseña de uso único”. Y en otros supuestos, aunque la plataforma disponga de dicho servicio necesitarás una aplicación externa como Google Authenticator o Microsoft authenticator entre otras y que se trata de una App de autenticación en dos pasos, que te genera el código adicional, que ha de ser utilizado inmediatamente ya que éste expira con el tiemplo.

También puedes hacer uso de autenticación de factores múltiples con lo que se conoce como Security Key o llave de seguridad. Se trata de un dispositivo hardware generalmente con conexión USB y necesitarás usar como segundo factor de autenticación una vez hayas introducido tu usuario y contraseña. En la publicación las mejores llaves de seguridad usb encontrarás algunos de los más utilizados y recuerda siempre comprar en las plataformas oficiales o de confianza.

Figure 4.5: Autenticación de factores múltiples.

En la mayoría de los casos solo se combinan dos de estos tres factores, aunque existe la posibilidad de implementar los tres si se viene necesario. Más información en Banco Santander stories y Autenticación en dos factores vs autenticación en dos pasos.

4.12 AntiBotnet

Un Botnet es el nombre genérico para denominar a cualquier grupo de PCs infectados y controlados por un ciberdelincuente de forma remota. Generalmente se trata de un hacker o un grupo de ellos los que crean el botnet a través de un malware que infecta a una gran cantidad de equipos. Este grupo de equipos u ordenadores son los que forman parte del botnet, o también llamados “bots” o “zombies”. No existe un número mínimo de equipos para crear un botnet. Los botnets pequeños pueden incluir cientos de PCs infectados, mientras que los mayores utilizan millones de equipos (INCIBE 2021b).

Para saber si estás siendo víctima de este tipo de ataque, existen servicios antibotnet que identifican si desde tu conexión a internet se ha detectado algún incidente de seguridad relacionado u otras amenazas. Además en el siguiente enlace obtendrás una suite de rastreo y eliminación de Botnet Servicio Antibotnet: Cleaners.

4.13 Bluetooth

El Bluetooth es otro punto vulnerable en tu seguridad en la red. El Bluetooth, viene incorporado en multitud de dispositivos y permite conectarnos con otro dispositivo para compartir archivos o emparejar determinados dispositivos, como auriculares inalámbricos, etc. (IONOS by 1and1 2020a).

Y sus principales amenazas son:

Bluejacking: envían spam a la víctima mediante notas, contactos, imágenes, etc. Puede resultar peligroso y convertirse en una denegación de servicio dirigida a un objetivo o espacio (por ejemplo, un bar).

Bluesnarfing: se beneficia de las vulnerabilidades más comunes para obtener datos confidenciales del dispositivo atacado.

Bluebugging: aprovecha bugs (fallos de programación) para ejecutar comandos en el terminal y controlarlo.

El riesgo que corres cuando tienes este servicio activado es que el dispositivo de un tercero acabe sincronizándose con el tuyo, con los riesgos expuestos. Para evitarlo, una vez hayas terminado, mantenlo desactivado.

Si quieres más información visita el siguiente enlace Diferencias entre los principales ataques por bluetooth: Bluesnarfing, Bluejacking y Bluebugging.

4.14 NFC (Near field communication)

El NFC, es una tecnología inalámbrica de corto alcance que permite conectar dos dispositivos entre sí para intercambiar información o realizar pagos (IONOS by 1and1 2019).

Sus principales amenazas son:

Ejecución de programas maliciosos: ejecuta código en terminales Android simplemente acercando una etiqueta NFC al dispositivo.

Pagos sin autorización: realiza compras por proximidad sin consentimiento (limitadas a un máximo de 20€).

Transmisión de datos sin cifrar: lee datos como el nombre, apellidos, el número de la tarjeta y, en algunos casos, las transacciones realizadas.

Copia de datos bancarios: con el empleo de Lectores con comunicación inalámbrica NFC.

El riesgo al que te expones si tienes este servicio activado es que el dispositivo de un tercero acabe sincronizándose con el tuyo, con los riesgos expuestos. Para evitarlo, una vez hayas terminado de usarlo, desactívalo. Otra opción es llevar un protector antirobo de tarjetas.