Unidad 2 Gestión de la privacidad

2.1 Gestionar la privacidad

La privacidad en Internet se refiere al control de la información personal que posee un determinado usuario que se conecta a Internet, interactuando por medio de diversos servicios en línea con los que intercambia datos durante la navegación. Por ello, en esta unidad vas a lograr aprender a gestionar la privacidad de manera inteligente, para así evitar males mayores que podrían hacer de tu vida privada un terreno en el que seguro, no te gustará estar (Wikipedia 2020).

2.2 Datos personales sensibles

Cuando se habla de datos personales sensibles en la red, se refiere a aquellos datos que están revelando información privada, como por ejemplo, el domicilio o cualquier otra información de carácter privado, costumbres o hábitos. Así como acciones que ubican o determinan a una persona en posibles situaciones futuras que pudiesen abrir una brecha de vulnerabilidad en la vida privada de ésta. Un ejemplo sería subir a la red que te vas de vacaciones, de manera que estás diciendo a los ciberdelincuentes que tu casa estará vacía.

Entrando en un terreno más técnico los datos sensibles son aquellos que, de difundirse indebidamente podrían afectar la esfera más íntima del ser humano. Ejemplos de este tipo de datos son: el origen racial o étnico, el estado de salud, la información genética, las creencias religiosas, filosóficas y morales, la afiliación sindical, las opiniones políticas y las preferencias sexuales.

Por ello, aporta solo los datos necesarios y no te expongas.

2.3 Oversharing o sobreexposición

El Oversharing es la sobreexposición de información personal en internet y en su mayoría en los Medios Sociales a través de tus perfiles sociales. Este hecho se presenta continuamente en la actualidad, donde los jóvenes y no tan jóvenes, publican constantemente imágenes o información personal.

De esta manera, tu vida queda totalmente expuesta y aunque el propósito de ello sea totalmente lícito e incluso plausible, estos datos, imágenes o información pueden volverse en tu contra por un uso indebido o ilícito por parte de terceros.

Este exceso de información que se puede facilitar en internet, sumado al comportamiento malicioso de otros usuarios, supone un grave riesgo que se corre cada día al señalar tu ubicación, comentar información personal o privada, colgar una imagen o video comprometedores, etc.

Esto no supone un delito en cuestión, pero puede dar lugar al chantaje, ciberacoso o robo de información personal a través de algún tipo de técnica. Además, de exponerte al riesgo de un posible robo y/o suplantación de identidad (Agencia española protección de datos 2021).

2.4 Privacidad en tus cuentas

Prácticamente todo el mundo en menor o mayor medida dispone de cuentas de usuarios en todas sus aplicaciones o servicios en la red. Una de las más conocidas es la cuenta de Google, así como también la de Microsoft entre otras. En ambos enlaces podrás ajustar la privacidad con la que más cómodo te sientas. Además, recuerda que no solo estos dos servicios disponen de estos ajustes, sino que también el resto de plataformas deben brindarte la posibilidad de que realices tu propia configuración.

En lo que respecta a las redes sociales como, Facebook, Twitter o Instagram, entre otras muchas más, no debes olvidar que también disponen opciones de privacidad y que en éste escenario está en juego tus datos más personales. Luego el mejor consejo es establecer una configuración privada en lugar de pública, ya que estas redes sociales no tienen por defecto, los niveles más elevados en cuanto a la protección y a la seguridad.

Con referencia a todo lo expuesto, puedes dejar la configuración de privacidad que la cuenta trae por defecto o acomodarla a tus necesidades o preferencias. Dentro de cada cuenta se encuentran todas las opciones de privacidad, como por ejemplo, historial de búsquedas, actividad de ubicación entre otras.

También está el control de las siguientes:

Privacidad en las publicaciones: Facebook, Twitter o Instagram, entre otras muchas más, disponen opciones de privacidad y que en este escenario está en juego nuestros datos más personales, luego el mejor consejo es establecer una configuración privada en lugar de pública. (amigos, público o solo yo).

Etiquetas y menciones: Establecer quién puede etiquetarte en publicaciones y quién puede ver las publicaciones en las que te han etiquetado.

Interactuar en comentarios y envíos de mensajes: Controlar quién puede interactuar contigo.

Bloquear usuarios: Bloquear a personas no deseadas para evitar que interactúen contigo en la plataforma.

Tienes más información en el siguiente enlace Configuración de privacidad en redes sociales

2.6 VPN (Red privada virtual)

Otra manera más de proteger tu privacidad, es hacer uso de una VPN (son las siglas de Virtual Private Network) (Avast 2018).

Las VPN son una tecnología de red que permiten una extensión de tu conexión local o LAN, permitiendo conectar varios dispositivos como si se encontrasen físicamente en el mismo lugar. Entre sus ventajas está la de ofrecer una mayor privacidad al ocultar tu localización, pero también, y este el caso que nos compete, el que parezca que tu conexión esté realizándose en otro país concreto, con lo que uno se puede saltar censuras o acceder a contenidos de servicios locales.

Su principal particularidad es que se trata de una conexión segura y cifrada. Esto hace que no sea posible conocer la información que viaja en la petición que se realiza, así como tampoco la IP pública que identifica tu dispositivo, ya que la conexión se realiza a través de los muchos router VPN en diferentes ubicaciones.

Las VPN suelen ser aplicaciones o extensiones de terceros, aunque el navegador OPERA lo trae por defecto. Lo único que tendrás que hacer es activarla desde sus opciones, y se creará una conexión cifrada entre tu dispositivo y un servidor VPN para esconder tu ubicación real.

No obstante, no todas las VPN son igual de eficaces y en ocasiones algunas de ellas pueden no estar funcionando todo lo bien que cabría de esperar y durante tu sesión de navegación podrían verse expuestos algunos de tus datos. Por suerte, existen herramientas como What leaks? que te permite analizar la eficacia de tu VPN a la hora de proteger tu privacidad.

2.8 Permisos cámara, micrófono y localización.

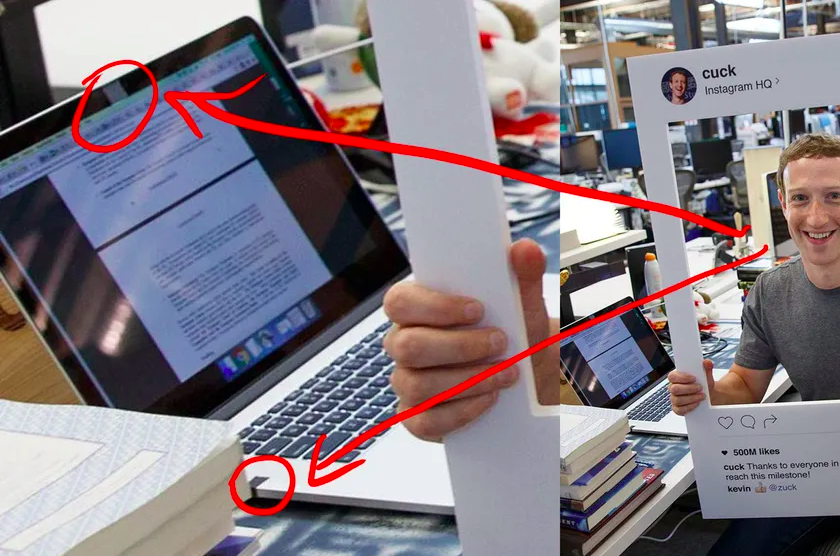

Una práctica muy saludable en el uso de la cámara o webCam e incluso el micrófono, es tenerla tapada cuando no la estés usando y si no fíjate en la foto que se muestra a continuación que le tomaron a Mark Zuckerberg.

Figure 2.3: WebCam y micrófono del ordenador tapados.

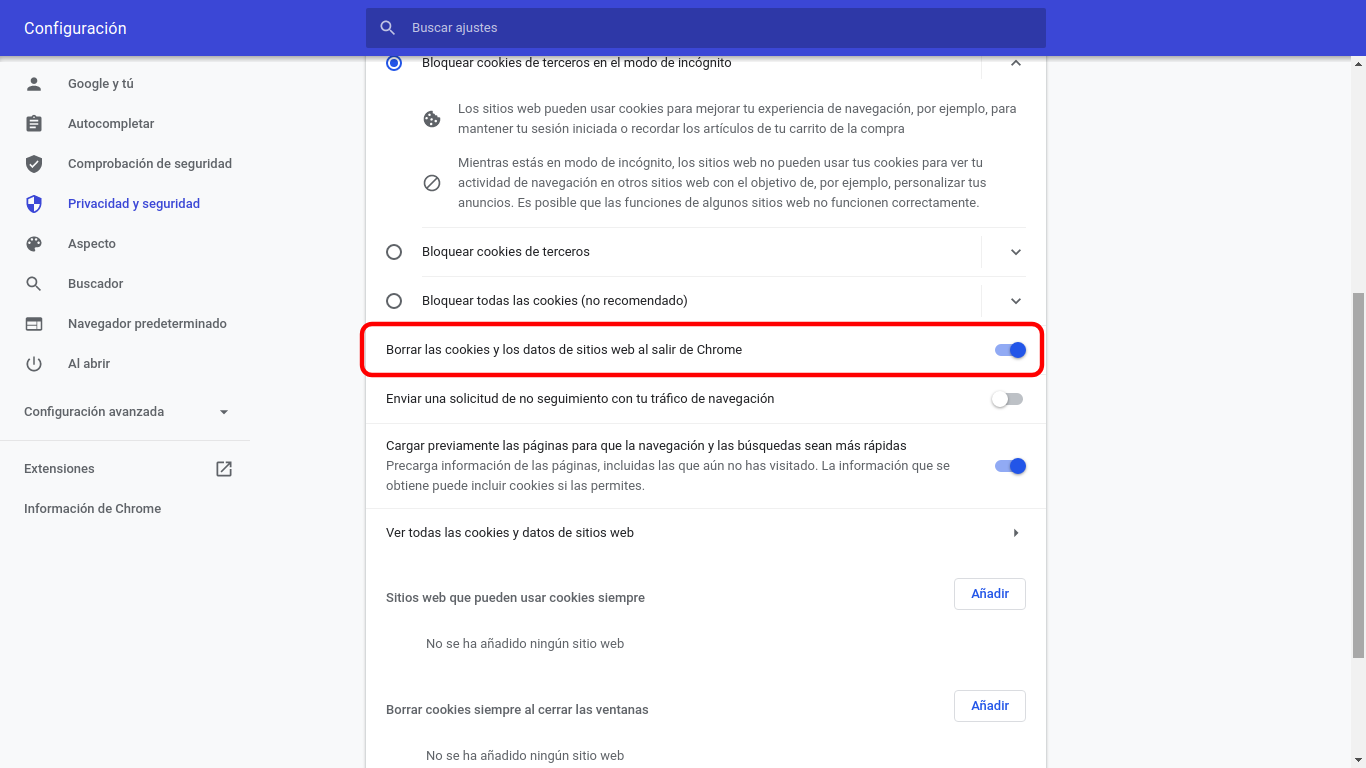

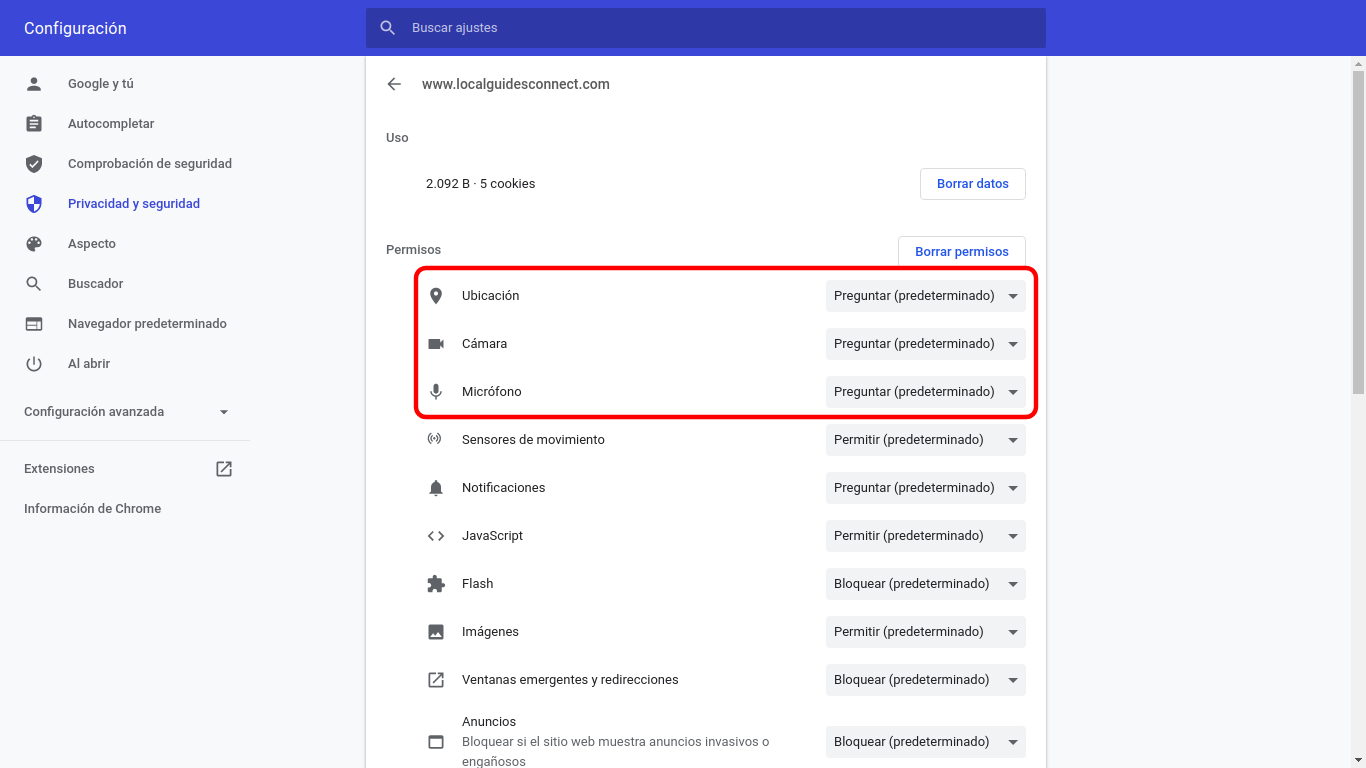

Para tener el control total sobre las funcionalidades de cámara, micrófono y ubicación, debes establecer los permisos en la opción de Preguntar, lo verás más claramente en la imagen que se muestra más abajo. Para establecer estos parámetros existen dos maneras de hacerlo, uno de ellas es a través de las opciones que te da el menú de configuración del propio navegador, y para ello debes ir a Menú navegador, buscar Configuracíón, después Privacidad y seguridad, a continuación Configuración de sitios web y finalmente Permisos. Como ya se indicó en el caso de borrado de cookies automático, debes tener en cuenta que las ubicaciones pueden variar con las actualizaciones que reciba el navegador.

Figure 2.4: Ajustes permisos cámara, micrófono y ubicación desde el menú de opciones del navegador.

Aunque estos permisos son los más importantes cuando navegas por internet, si te fijas en la figura 2.4 verás que no son los únicos y que entre éstos se encuentran los de notificaciones o los de ventanas emergentes entre otros.

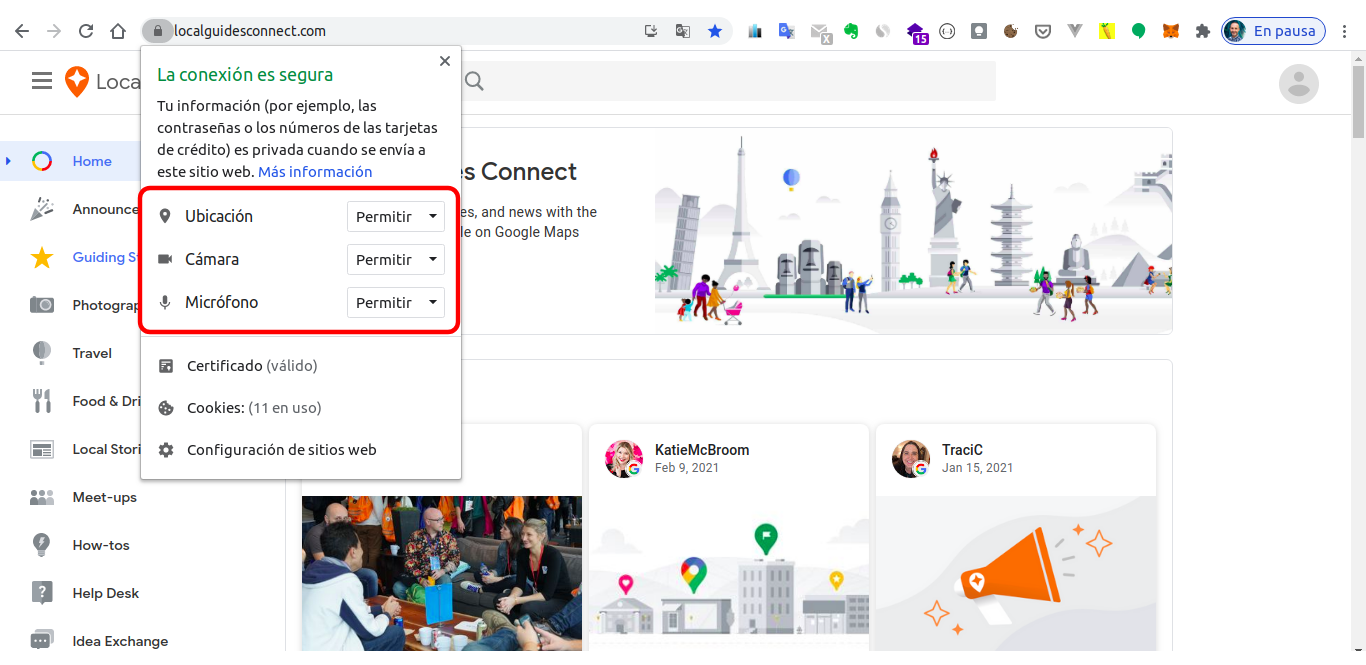

La otra forma es más sencilla e incluso te permite cambiar los permisos directamente desde el navegador sin tener que ir al menú de opciones y esto lo tienes haciendo click en el candado de la barra de direcciones. Se trata del mismo candado que nos acredita que estamos ante una web segura. Puedes verlo en la siguiente imagen.

Figure 2.5: Ajustes permisos cámara, micrófono y ubicación desde el candado de la barra de direcciones.

Para concluir, no debes olvidar que con las aplicaciones móviles sucede lo mismo, y que puedes gestionarlos de igual manera desde ajustes del dispositivo. Visita los siguientes enlaces dependiendo de tu smartphone, cambiar los permisos de las aplicaciones en teléfonos Android o controlar el acceso a la información en las apps en el iPhone. En el siguiente enlace, permisos aplicaciones móviles encontrarás una tabla con los permisos y los riesgos que entrañan.

2.9 La nube

Como ya sabrás el almacenamiento en la nube, es el almacenamiento de datos en servidores por lo general aportados por terceros y que gracias a esto, puedes disponer de ellos desde cualquier lugar y dispositivo, con solo tener conexión a internet y conectarte al servicio donde están alojados tus datos. De esta manera ya no es necesario llevar contigo el dispositivo físico donde tienes almacenada tu información. Algunos de estos servicios más conocidos son Google drive, One drive o Dropbox entre otros.

Antes de decidirte por cuál de los proveedor de servicio en la nube debes decantarte, ten en cuenta los siguientes:

Donde va a estar ubicada tu información. Esto te permitirá conocer la legislación y garantías de protección de tus datos en el país donde se encuentren.

Saber si la plataforma comparte información con terceros o no.

Si la web cuenta con certificado digital y es accesible mediante https.

Mecanismos de cifrado, ya que éstos maximizan la seguridad de los datos.

Políticas de privacidad.

De otro lado también puedes tomar tus propias medidas de seguridad cifrando tu datos antes de subirlos. Para ello puedes usar esta herramienta llamada cryptomator.

En este enlace encontrarás un estudio completo de los diferentes servicios de almacenamiento en la nube y sus características.

A la hora de compartir tus datos alojados en la nube debes tener en cuenta que solo es recomendable compartirlos con personas de confianza, ya que de lo contrario podrían hacer un mal uso de ello, o simplemente una mala gestión que provoque la pérdida de la información.

2.10 Correo electrónico y apps de mensajería

El correo electrónico es uno de los servicios web que más se suele utilizar. Por ello, debes saber que muchos de los gestores de emails que son utilizados a diario, no aplican estrictas políticas de privacidad, por lo que tus correos podrías ser leídos y rastreados no solo por terceros con intenciones poco saludables sino también por éstos mismos servicios de correo.

Esto no tiene por qué ser un inconveniente si no envías información sensible, pero si no es el caso quizá preferirías usar un gestor de correos que sí te garantice una privacidad completa en tus envíos. De ser este tu caso puedes usar Protonmail, Tutanota o Fastmail que sí tienen en cuenta este aspecto, aunque no son los únicos. En el siguiente enlace tienes una lista de otras alternativas de emails privadas.

Si por el contrario prefieres ser tu quien gestiones esa capa de privacidad adicional, puedes optar por hacer uso de otras herramientas de encriptado que podrás ver en este artículo de cómo encriptar y proteger tu correo electrónico.

Otra alternativa de envío de correos cifrados, es el uso de la opción de correos confidenciales de Gmail. De esta manera el receptor necesitará un código para desbloquear el contenido del email que, recibirá a través de SMS en su smartphone. Más información en el siguiente enlace Enviar y abrir correos confidenciales.

Si además quieres saber si tu cuenta de correo o tu número de teléfono han sido comprometidos, puedes saberlo a través de la siguiente plataforma haveibeenpwned.

Con respecto a las aplicaciones de mensajería instantánea debes tener en cuenta que sucede lo mismo que con los correos electrónicos. A pesar que la mayoría de ellas, incluida la más popular de todas (whatsApp) disponen de capas de privacidad que la hacen confiable, a veces no podemos estar totalmente seguros de no estar sometidos a un seguimiento por parte de éstas. Es por ello, que las aplicaciones como telegram y signal nacen con el propósito de no inmiscuirse en el uso que haces de la aplicación.

2.11 Cifrado o encriptado de datos

Tener datos o información simplemente organizados en carpetas en tus dispositivos sin más no es una práctica muy recomendable y más si se trata de datos sensibles. Para evitar que alguien que se haga con tu dispositivo pueda acceder impunemente a cualquier información es necesario disponer de una buena capa de seguridad. Es aquí donde entra en juego la herramienta de encriptado Cryptomator.

Cryptomator es un software libre y por lo tanto gratuito, con el que puedes encriptar tanto archivos como carpeta que quieras mantener a buen recaudo. Además es compatible con Windows, macOS y Linux y también disponen de una app para Android y Iphone.

Con Cryptomator puedes crear diferentes bóvedas o cámaras cifradas. Cada bóveda está protegida por una contraseña y puede contener tantos archivos y carpetas como desees. En estas bóvedas estará tu información encriptada de manera que no podrá ser visible a menos que poseas la contraseña que los desencripta. Con esta aplicación podrás estar tranquilo ya que nadie podrá acceder a tu información aun habiéndose hecho con tu dispositivo.

Otra interesante utilidad sería encriptar tus datos antes de subirlo a cualquier plataforma de almacenamiento en la nube con lo que te garantizas que no puedan ser leídos.

En la plataforma de Redes zone encontrarás más detalles de esta estupenda herramienta, así como una guía para su instalación.

2.12 He decidido vender o donar mi dispositivo

Si estás pensando en vender o quizá donar cualquiera de tus dispositivos, ya sea un disco duro externo, el ordenador o portátil, un USB o cualquier otro dispositivo que contenga almacenamiento, asegúrate primero de eliminar totalmente todo el contenido. Para ello utiliza software de borrado definitivo, ya que un simple formateado no borrará la información. El borrado solo se completa cuando se reescribe sobre la anterior información, es por esto que un formateo solo te hace constar que el espacio está disponible, pero el contenido, aunque oculto, sigue estando ahí. Esto quiere decir que con software avanzado y específico los ciberdelicuentes podrían recuperar todo el contenido (Xataka 2019a).

Si quieres más recomendaciones sobre como actuar en este supuesto, te recomiendo que leas la siguiente entrada ¿Sabías que 2 de cada 5 dispositivos vendidos contienen información personal?.

Algunas herramientas de borrado definitivo son: